Грузовик WikiLeaks во время протестов Occupy Wall Street, 2011 год. Фото пользователя David Shankbone с Wikimedia Commons (CC BY 3.0)

Со времени крупного взлома в июле вызывающей дискуссии [анг] итальянской фирмы технологий для слежки Hacking Team [анг] журналисты и правозащитники прочёсывали 400 гигабайт слитых данных, включая внутренние заметки, документацию по продуктам, данные о продажах и электронные письма с серверов компании.

Hacking Team наиболее известна своей «системой удалённого контроля», которая, как подтверждают слитые файлы, использовалась репрессивными режимами от Эквадора до Египта и Эфиопии для слежки за политическими оппонентами, журналистами и правозащитниками и их запугивания [все ссылки – анг]. Не удивительно, что тема получила много внимания от сообщества Global Voices.

Маленькая группа авторов Advox день за днём усердно работала над чтением и разбором файлов. Через несколько недель после взлома WikiLeaks опубликовали более миллиона слитых электронных писем с возможностью поиска по ним. Они пролили свет на методы работы команды фирмы, её коммуникацию с клиентами и их регулярный анализ политической динамики на Среднем Востоке и в других местах. Мы были рады, что WikiLeaks проиндексировали и организовали письма в базу данных с возможностью лёгкого поиска — наше исследование сразу стало намного быстрее и эффективнее.

Многие из писем, которые мы хотели прочитать, содержали вложения. Они, в основном, были документами Microsoft Word, которые, как казалось, содержали отчёты со встреч между персоналом Hacking Team, правительственными службами и другими компаниями, которые вели переговоры о покупке программного обеспечения от имени правительств. Нам они показались безвредными, и мы хотели узнать, что в них говорилось. Так что мы попытались открыть их. Но тут возникла проблема.

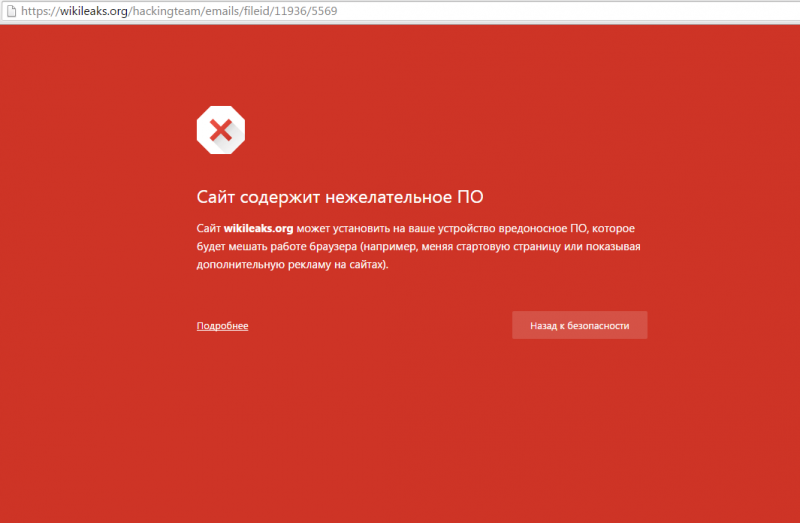

В нескольких случаях, используя браузер Chrome, мы сталкивались со следующим предупреждением при попытке просмотра вложения:

Скриншот предупреждения от Chrome о вредоносном ПО на WikiLeaks, получен 22 августа 2015 года.

К примеру, предупреждение выше возникло в связи с этим письмом [анг, ит] от 25 июля 2014 года, внутренней корреспонденцией между сотрудниками Hacking Team касательно контракта с правительством Ливана.

Замечание: если для чтения этой статьи вы используете отличный от Chrome браузер, пожалуйста, будьте осторожны, переходя по ссылке на письмо. Ниже вы узнаете об альтернативном методе для безопасного чтения подобных вложений.

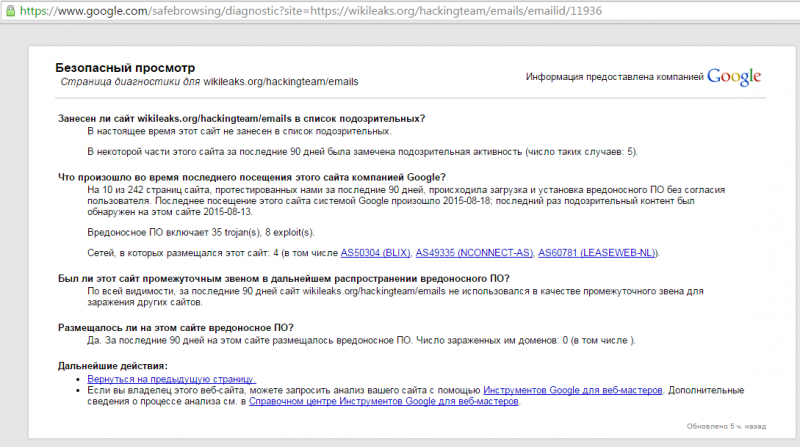

Поиск через Google Safe Browsing показал то же самое:

Скриншот информации о безопасном просмотре от Goggle для вложения из слива Hacking Teamк письму с идентификационным номером 11936. Скриншот сделан 22 августа 2015 года.

Замечание: Это прекрасный способ проверить безопасность любого сайта в интернете. Просто вбейте поисковый адрес в строку браузера [https://www.google.com/safebrowsing/diagnostic?site=] и добавьте полный адрес сайта, который вы хотите протестировать, после «site=».

Мы также связались с Google (компанией-оператором браузера Chrome), чтобы подтвердить, что их сотрудники в области безопасности действительно нашли вредоносное ПО в некоторых из вложений к письмам, опубликованным на WikiLeaks.

Обходной путь — Google Docs Viewer

Нам нужно было найти путь публиковать эти статьи и ссылаться на свидетельства, не подвергая опасности нас или наших читателей. Мы не хотели публиковать ссылки на эти письма, если они содержали вредоносные вложения. Это было бы плохой журналистской практикой и могло подвергнуть риску любого читателя, который бы кликнул по вложению. Это также могло уменьшить доверие к нам со стороны наших читателей.

Коллега предложил нам просмотреть вложения с помощью Google Docs Viewer [анг], который имеет несколько спрятанную функцию, которая позволяет легко читать любые документы из интернета с помощью создаваемого Google HTML-просмотра.

Процесс довольно прост:

1. Пропишите в новом окне этот адрес: https://docs.google.com/viewer?url=

2. Добавьте адрес документа, который вы хотите просмотреть в интернете.

3. Документ появится в вашем браузере через Doc Viewer. Вы можете прочитать его содержимое, не скачивая файл и не подвергая ваш компьютер риску.

Это мы и сделали. Мы решили сделать скриншоты того, что увидели, и затем преобразовать их в файлы в формате PDF, которые загрузили на наш сайт. В итоге, мы смогли показать читателям все свидетельства, необходимые в нашей статье, без всяких вредоносных программ.

Это нормально?

Представитель Guardian Project Натан Фрейтас [анг], который хорошо разбирается в том, как правительства используют вредоносное ПО подобного сорта, рассказал нам, что для такого большого набора документов обнаружение вредоносных файлов является обычной ситуацией. Но он также отметил, что предоставление чистой версии путём «автоматического отчищения или просто вариант просмотра всех документов в версии „только текст“ всех документов должны быть обеспечены, и сделать это не трудно». Он объяснил подробнее:

Some people may still want to have access to the full original documents in order to see all trace metadata, history, etc in the documents themselves. That is how you can de-censor PDFs, or find hidden originator data in DOC files for instance, or look for modification artifacts in JPEGs. There is value to having the real, source files.

Некоторые люди могут хотеть иметь доступ к полным оригинальным документам, чтобы увидеть все метаданные, историю и т. д. в самих документах. Так вы можете расцензурировать PDF-файлы или найти скрытые данные создателя в DOC-файлах, например, или посмотреть на признаки изменений в JPEG. Реальные, исходные файлы обладают большой ценностью.

Очевидно, техническим экспертам оригинальные файлы из подобной системы могут пригодиться для исследований и информации, которые могут принести пользу общественным интересам. Но журналисты и любые неэксперты, желающие просто прочесть файлы, могут в процессе подвергнуть себя риску.

Почему WikiLeaks хранят вредоносные файлы?

Для нас вопрос остаётся: почему WikiLeaks хранят вредоносные файлы без соответствующего предупреждения пользователей? В марте 2015 года блогер и системный администратор Джош Видер (Josh Wieder) заметил вредоносное ПО в торренте из Global Intelligence Files, опубликованном на WikiLeaks. Он написал [анг]:

…a significant number of the files included in the leak contain malicious files that are designed to, among other things, retrieve detailed information about the computers which have downloaded them and send them to a variety of remote systems.

…значительное число слитых файлов содержит вредоносные файлы, которые предназначены, среди прочего, для извлечения детальной информации о компьютерах, на которые они были скачены, и отправления её различным удалённым системам.

В июле Видер написал новый пост, рассказав, как он нашёл вредоносное ПО не только в торренте, но и в курируемом контенте на самих WikiLeaks. The Register подхватил [анг] историю и подтвердил, что некоторые из файлов в утечке Stratfor действительно содержали вредоносное ПО в его обычной, казалось бы, безобидной форме — PDF, файлы Excel, ссылки и даже старые добрые изображения.

Автор The Register Крис Уильямс [анг] написал: «К сожалению, ни у кого, судя по всему, не нашлось времени на вычистку пять миллионов писем Stratfor, самые ранние из которых относятся к 2001 году, от вредоносного ПО».

Мы рады, что не только наше сообщество борется с этой проблемой, но нам нужна помощь. Мы бы хотели, чтобы WikiLeaks ответили на эти опасения и публично объяснили, как они обрабатывают слитые данные, загружаемые на их сайт. Далее, мы надеемся, что защищающее цифровые права сообщество и журналисты, работающие над этими вопросами, смогут сотрудничать для нахождения более сильного и безопасного решения этой проблемы, чтобы мы могли предоставлять свидетельства и поощрять пользователей проводить исследования самостоятельно, не подвергая никого опасности.